Objectiu

- Configurar un servei de web proxy amb filtrat de continguts.

- Veure la diferència entre un proxy transparent i un de no transparent.

- Configuració de llistes negres.

- Entendre la problemàtica amb HTTPS.

- Veure diferents tipus de filtrat.

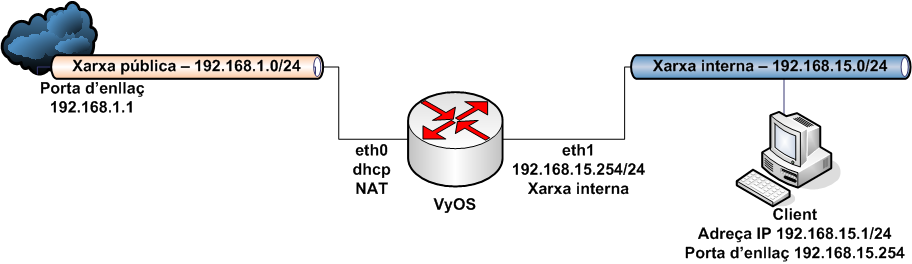

Configuració escenari

- Configura dues interfícies de VyOS.

- La interfície eth0 (en NAT) es configura via DHCP.

- La interfície eth1 (xarxa interna) amb adreça 192.168.15.254/24.

- Regla de NAT perquè es comporti com porta d’enllaç.

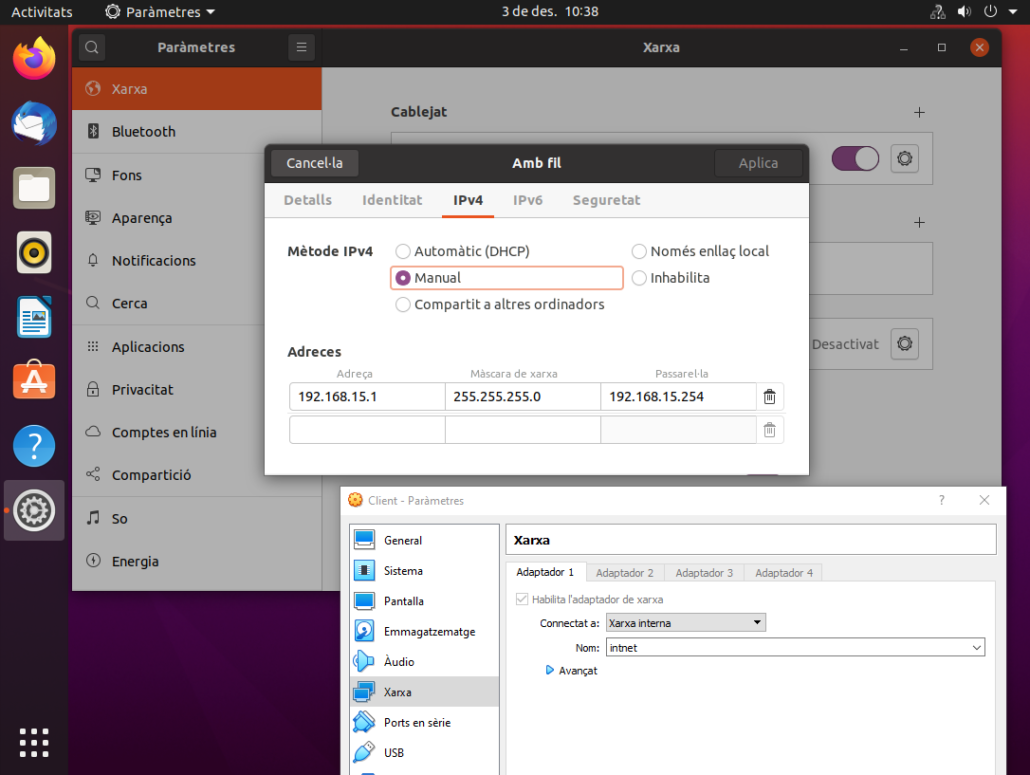

- Equip client en mode xarxa interna i adreça 192.168.15.1 usant VyOS com porta d’enllaç.

Configura el proxy perquè realitzi les següents accions:

- Blocar categories: games i sports.

- Blocar els dominis upc.edu i capgros.com.

- No permetre l’accés a correo.orange.es però sí a la resta de les pàgines del domini.

- Blocar tota pàgina que contingui el terme anime, amb l’excepció del domini animenewsnetwork.com

- Blocar de 15:00 a 18:00 l’accés a youtube.

Realització de la pràctica

Trobo els mirros de VyOs en la pàgina https://wiki.vyos.net/wiki/Mirrors

Descarrego la ISO més moderna (novembre de 2017) de la Universitat de València mantinguda per Toni Cunyat. http://vyos.uv.es/iso/release/1.1.8/vyos-1.1.8-amd64.iso

Creo una màquina virtual amb VirtualBox amb aquestes característiques:

- Memòria RAM 2GB

- Disc dur de 10 GB.

- Unitat òptica amb la ISO descarregada de VyOS

- Dues interfícies de xarxa:

- El primer adaptador connectat a NAT

- El segon adaptador a Xarxa interna

Inicio la sessió amb les credencials vyos/vyos

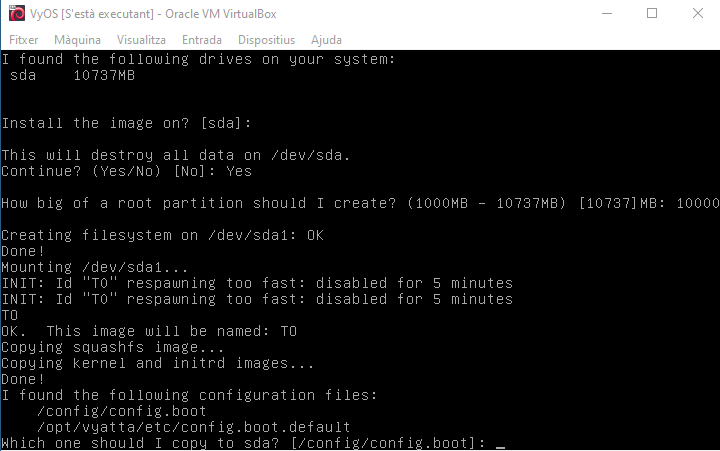

Teclejo l’ordre install image per a la instal·lació de VyOS al disc dur.

En acabar la instal·lació em demana que entri la password per a l’usuari administrador (vyos).

Apago la màquina.

Retiro la ISO de la unitat òptica.

Engego la màquina i inicio sessió amb les noves credencials.

Reconfiguro el teclat.

sudo dpkg-reconfigure keyboard-configuration sudo setupcon

Configuro dues interfícies de VyOS

Canvio a mode configuració de VyOS

configure set interfaces ethernet eth0 address dhcp set interfaces ethernet eth1 address 192.168.15.254/24 commit save exit show interfaces eth

Activo el protocol SSH

configure set service ssh port 22 commit save exit

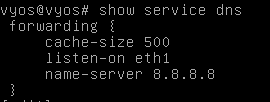

DNS forwarding

configure set system name-server 8.8.8.8 set service dns forwarding cache-size 500 set service dns forwarding listen-on eth1 set service dns forwarding name-server 8.8.8.8 commit save exit show service dns

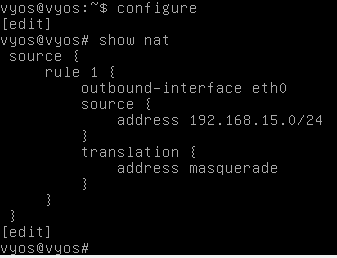

Regla de NAT perquè es comporti com porta d’enllaç

configure set nat source rule 1 outbound-interface eth0 set nat source rule 1 source address 192.168.15.0/24 set nat source rule 1 translation address masquerade commit save exit

[/av_textblock]

[av_textblock size=” av-medium-font-size=” av-small-font-size=” av-mini-font-size=” font_color=” color=” id=” custom_class=” av_uid=’av-kke1bopc’ admin_preview_bg=”]

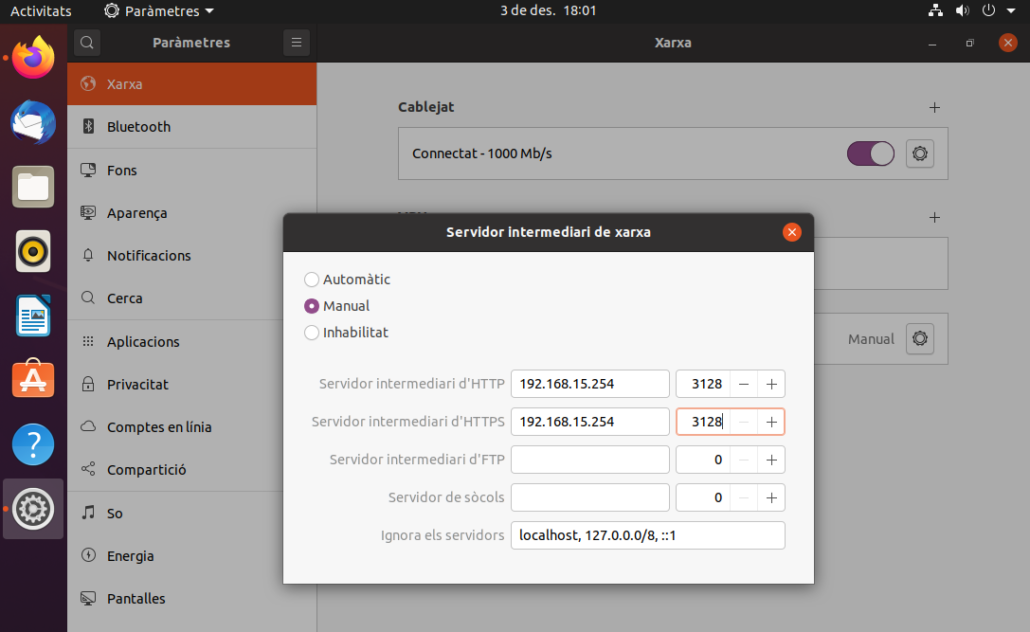

Configuració de l’equip client

Equip client en mode xarxa interna i adreça 192.168.15.1 usant VyOS com porta d’enllaç.

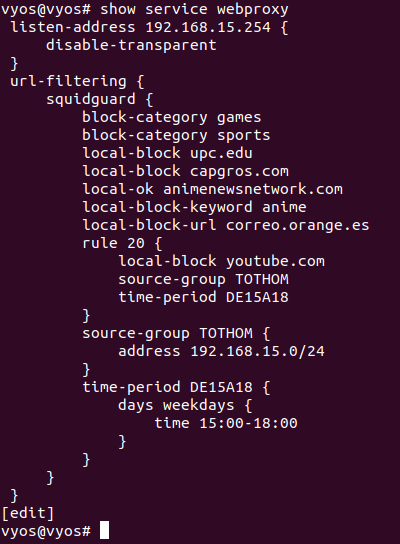

Configuració del proxy

configure set service webproxy listen-address 192.168.15.254 commit save exit

Converteix el proxy en no transparent

configure set service webproxy listen-address 192.168.15.254 disable‑transparent commit save exit

Llistes negres

sudo -i update webproxy blacklists logout

- Blocar categories: games i sports

configure set service webproxy url-filtering squidguard block-category games set service webproxy url-filtering squidguard block-category sports

- Blocar els dominis upc.edu i capgros.com

set service webproxy url-filtering squidguard local-block upc.edu set service webproxy url-filtering squidguard local-block capgros.com

- No permetre l’accés a correo.orange.es però sí a la resta de les pàgines del domini.

set service webproxy url-filtering squidguard local-block-url correo.orange.es

- Blocar tota pàgina que contingui el terme anime, amb l’excepció del domini animenewsnetwork.com

set service webproxy url-filtering squidguard local-block‑keyword “anime” set service webproxy url-filtering squidguard local-ok animenewsnetwork.com

- Blocar de 15:00 a 18:00 l’accés a youtube.

set service webproxy url‐filtering squidguard source-group TOTHOM address 192.168.15.0/24 set service webproxy url‐filtering squidguard rule 20 source-group TOTHOM set service webproxy url‐filtering squidguard time‐period DE15A18 days weekdays time “15:00‐18:00” set service webproxy url‐filtering squidguard rule 20 local-block youtube.com set service webproxy url‐filtering squidguard rule 20 time‐period DE15A18 commit save exit

Bibliografia en línia

Capa3 – https://capa3.es/vyos-sistema-operativo-de-red.html

JMSolanes – https://www.jmsolanes.net/encaminador-vyos-per-a-laboratoris-hyper-v/

VyOS User Guide – https://docs.vyos.io/en/latest/

Vyatta System / Security Reference Guide – https://docs.huihoo.com/vyatta/6.0/Vyatta_SecurityRef_R6.0_v03.pdf